Pour enrôler ses victimes, les cyberpirates de Black Basta passent par Teams

Les membres du groupe Black Basta, à l’origine du ransomware du même nom, se servent de Microsoft Teams pour engager la conversation avec ses victimes et les amener à télécharger des outils de surveillance à distance.

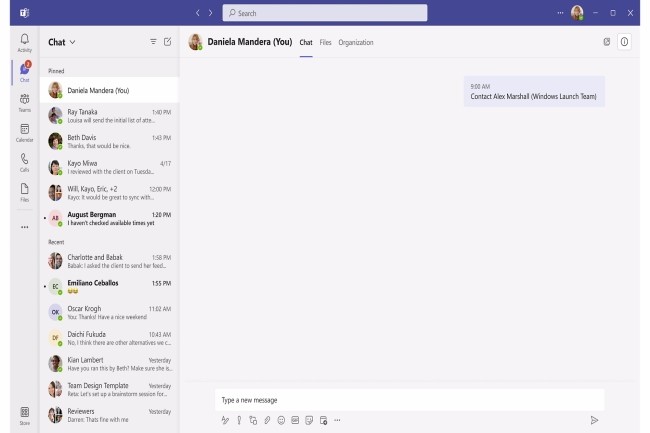

Avec le développement des outils collaboratifs en entreprise, les cybercriminels ont trouvé un moyen de dialoguer en direct avec des salariés et les pousser à les aider dans leurs attaques. C’est le cas du cybergang Black Basta, et de leur ransomware du même nom, qui a jeté son dévolu sur Microsoft Teams comme vecteur de ses méfaits. Le groupe cible des entreprises et administrations du monde entier. Pour y arriver, sa méthode consiste à bombarder ses victimes de spams pour ensuite se faire passer pour un service d’assistance informatique et accéder aux systèmes d’information de la cible.

Il semble que cette technique a été perfectionnée comme le montre les travaux des chercheurs en sécurité de ReliaQuest. Ils ont découvert que Black Basta se servait de Teams pour engager la conversation avec les victimes potentielles. Là encore, les attaquants se font passer pour des employés du service d’assistance. Selon le rapport, le contact est parfois établi par le biais d’invitations à des discussions de groupe sur Teams.

Inciter les victimes à télécharger des outils de surveillance à distance

Dans ces discussions, les cybercriminels incitent les utilisateurs à cliquer sur des codes QR qui mènent à un site web frauduleux. Ces derniers sont adaptés à l’organisation ciblée et ne peuvent souvent être distingués des sites d’entreprises authentiques qu’en vérifiant soigneusement le sous-domaine. Selon les chercheurs, l’objectif des attaquants est d’inciter les utilisateurs de Teams à télécharger des outils de monitoring et de gestion à distance (RMM) et d’accéder à l’environnement cible.

Pour se protéger de ces attaques, ReliaQuest recommande plusieurs mesures. En premier lieu, les entreprises devraient désactiver la communication avec les utilisateurs externes au sein de Teams. Si la communication avec des utilisateurs externes est nécessaire, certains domaines de confiance peuvent être mis sur liste blanche. Ensuite, la politique anti-spam dans les messageries doit être renforcée. Il faut par ailleurs s’assurer que la journalisation est activée pour Teams, en particulier pour l’événement ChatCreated, afin de faciliter la détection et l’investigation de ce type d’activité.

Une erreur dans l’article?Proposez-nous une correction

Article rédigé par

Julia Mutzbauer, IDG NS (adapté par Jacques Cheminat)