Une collecte défectueuse de logs de sécurité Microsoft met à mal les entreprises

Résumé de l’article :

En raison d’un bug, les services Microsoft Entra, Azure Logic Apps, Azure Monitor et Sentinel n’ont pas pu collecter des journaux de sécurité cruciaux pendant près d’un mois, exposant ainsi les entreprises à des risques de cyberattaques. Ce problème, survenu entre le 2 septembre et le 3 octobre 2024, a empêché la collecte de données vitales pour surveiller les activités suspectes, telles que les connexions non autorisées et les comportements anormaux du réseau.

Microsoft a reconnu la gravité de cette situation dans un rapport préliminaire après incident, indiquant que le bug a été introduit accidentellement lors de la résolution d’un autre problème. Ce bug a provoqué une condition de blocage, empêchant le téléchargement des journaux vers les serveurs, ce qui a conduit à une perte de données lorsque le cache local atteignait sa limite.

Bien que les fonctions de base des services n’aient pas été affectées, l’absence de journaux critiques a affaibli la capacité des clients à surveiller les événements de sécurité. Microsoft a corrigé le bug et notifié les clients concernés, mais certaines entreprises n’ont pas été informées à temps, prolongeant ainsi les risques.

Cet incident souligne l’importance des données de journalisation dans la détection des accès non autorisés et met en évidence les défis auxquels les entreprises sont confrontées lorsque ces données sont compromises.

Détail de l’article :

A cause d’un bug, les services Microsoft Entra, Azure Logic Apps et Monitor ainsi que Sentinel n’ont pas été en mesure de faire remonter des journaux de sécurité cruciaux pendant un mois. Une situation qui a exposé les entreprises à un risque de cyberattaques.

Microsoft a admis, pendant près d’un mois en raison d’un bug, d’avoir omis de collecter des journaux de sécurité cruciaux exposant ses entreprises clientes à des cyberattaques. L’évènement, qui s’est produit entre le 2 septembre et le 3 octobre 2024, a perturbé la collecte de données vitales utilisées par les services Entra, Azure Logic Apps, Sentinel et Azure Monitor pour surveiller les activités suspectes, en particulier les connexions non autorisées et le comportement du réseau. Signalé pour la première fois par Business Insider, ce défaut de collecte a empêché un téléchargement cohérent des journaux de sécurité, si bien que les données sur lesquelles s’appuient de nombreuses entreprises pour détecter des menaces potentielles étaient incomplètes.

L’éditeur a reconnu la gravité du problème dans un rapport préliminaire après incident (Preliminary Post Incident Review, PIR) envoyé aux clients, partagé publiquement par Joao Ferreira, MVP de Microsoft. Dans ce document, le fournisseur confirme que pour certains services, les problèmes de journalisation se sont poursuivis jusqu’au 3 octobre. Des services comme Entra, qui gère les journaux de connexion et d’activité, et la plateforme Logic Apps, responsable des données de télémétrie, ont été parmi les plus touchés. « Le 2 septembre 2024, à partir de 23H UTC, un bug dans l’un des agents de surveillance internes de Microsoft a entraîné un dysfonctionnement dans certains des agents lors du téléchargement des données de journalisation vers notre plateforme de journalisation interne, avec pour conséquence des données d’enregistrement partiellement incomplètes pour les services Microsoft concernés », indique le post.

Que s’est-il passé ?

Le bug a été accidentellement introduit alors que le fournisseur cherchait à résoudre un problème distinct dans son service de collecte de journaux. « D’après notre enquête, au moment de la correction d’un bug dans le service de collecte de journaux, nous avons découvert un bug non lié dans l’agent de surveillance interne, qui a empêché un sous-ensemble d’agents de télécharger des données d’événements de journaux », indique le document PIR. Selon Microsoft, le bug provoquait une « condition de blocage », empêchant le téléchargement des journaux vers les serveurs. Alors que l’agent de télémétrie continuait à collecter et à stocker des données dans le cache local, les journaux plus anciens étaient écrasés si le cache atteignait sa taille limite avant le redémarrage du système, entraînant alors une perte de données permanente. « Au cours de l’enquête sur ce bogue, nous avons déterminé que cet incident n’était pas lié à une compromission de la sécurité », précise le document.

Un impact généralisé sur la surveillance de la sécurité…

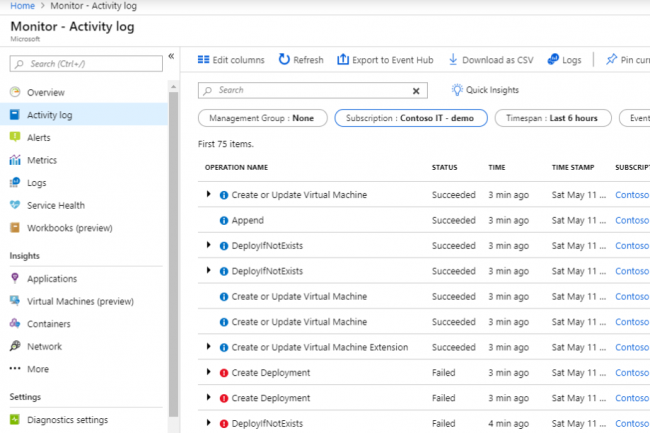

La firme de Redmond a reconnu que cette défaillance avait affecté plusieurs services essentiels. Sentinel, un outil de sécurité largement utilisé, a souffert de lacunes dans ses journaux, rendant difficile la détection des menaces et la génération d’alertes par les clients. Azure Monitor, autre outil important pour l’analyse de la sécurité, a également été confronté à des données de journalisation incomplètes, impliquant un défaut potentiel d’alertes pour les entreprises. Entra a souffert de problèmes de connexion et de journaux d’activité, tandis qu’Azure Logic Apps a connu des perturbations dans les données de télémétrie. Même si les fonctions de base de ces services n’ont pas été affectées, l’impossibilité de capturer des données de log critiques a considérablement affaibli la capacité des clients à surveiller les événements de sécurité.

Le fournisseur a expliqué que les journaux avaient été perdus en raison d’un problème dans l’agent de télémétrie, provoquant ainsi une sauvegarde progressive des journaux avant que les données ne soient écrasées une fois atteinte la limite de la mémoire cache. Cependant, l’entreprise a affirmé que ce problème « n’avait pas eu d’impact sur la disponibilité des services ou des ressources destinées aux clients » et qu’il n’a affecté que la collecte des événements du journal. « De plus, ce problème n’est pas lié à une quelconque atteinte à la sécurité », a rassuré Microsoft. « L’événement est inhabituel, et même si le risque d’intrusion est minime, il y a lieu de se demander si, en l’absence de journaux critiques, quelqu’un a pu obtenir un accès non autorisé », a estimé Pareekh Jain, CEO de Pareekh Consulting. « La probabilité que le risque se manifeste plus tard n’est pas à exclure », a-t-il ajouté.

Malgré la gravité du problème, la société a mis plusieurs jours à l’identifier, prolongeant ainsi les risques pour les entreprises concernées. Même si le fournisseur dit avoir corrigé le bogue et notifié tous les clients concernés, certaines entreprises affirment ne pas avoir été informées du problème. Kevin Beaumont, expert en cybersécurité, a noté qu’au moins deux entreprises dont les données de connexion étaient manquantes n’avaient pas reçu de notification de la part de Microsoft. « Ce qui est inquiétant, c’est le temps qu’il a fallu à l’éditeur pour détecter le problème », a souligné M. Jain. « Certes, il peut y avoir des bogues, mais les entreprises doivent se concentrer sur des systèmes et des processus qui les détectent et les corrigent rapidement, en quelques heures ou quelques jours, et non en quelques semaines ou en quelques mois. Microsoft est l’une des plus grandes entreprises technologiques au monde, et les entreprises lui font confiance pour leur sécurité. Elle se doit de donner la priorité à la cybersécurité, autant dans la lettre que dans l’esprit »

… qui n’est pas une première

L’incident a ravivé l’attention sur les pratiques de Microsoft en matière de journalisation, d’autant plus que l’entreprise a déjà été critiquée pour avoir facturé à ses clients des capacités de journalisation avancées. En 2023, l’Agence de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA) et les législateurs avaient reproché à Microsoft ne pas avoir fourni suffisamment de données de journalisation pour détecter les violations gratuitement, incitant les clients à payer pour sa fonction de journalisation Purview Audit (Premium). Ces critiques se sont intensifiées après que des pirates chinois ont utilisé une clé de signature Microsoft volée pour accéder à des comptes Microsoft 365 d’entreprises et d’administrations gouvernementales en 2023. La violation a été détectée à l’aide des fonctions de journalisation payantes de Microsoft, privant ainsi de nombreux clients des outils nécessaires pour identifier l’attaque.

Suite à cela, Microsoft a travaillé avec la CISA et d’autres agences fédérales pour étendre ses capacités de journalisation gratuite. En février 2024, le fournisseur a commencé à offrir des services de journalisation améliorés à tous les clients Purview Audit standard, de façon à offrir un accès plus large aux données nécessaires à la détection des menaces. « Microsoft a connu récemment quelques difficultés en matière d’offres de sécurité », a déclaré Yugal Joshi, associé chez Everest Group. « Nos clients veulent étendre leurs solutions de sécurité centrées sur Microsoft, mais il est clair que ce genre de problèmes entament leur confiance. Même si le fournisseur a pris des mesures pour améliorer la transparence de la journalisation et élargir l’accès à ses outils avancés, ce dernier bug montre le rôle vital que joue la journalisation dans la cybersécurité. Cet incident rappelle l’importance des données de journalisation dans la détection des accès non autorisés et met en évidence les défis auxquels les entreprises sont confrontées quand ces données sont compromises. »

Une erreur dans l’article?Proposez-nous une correction

Article rédigé par

Gyana Swain, CSO (adapté par Dominique Filippone)