Par Mura en Sécurité informatique

Résumé de l’article :

Aqua Security a récemment découvert un malware furtif appelé Perfctl, qui cible activement les serveurs Linux depuis plus de trois ans. Voici un résumé de l’article :

Comment fonctionne Perfctl

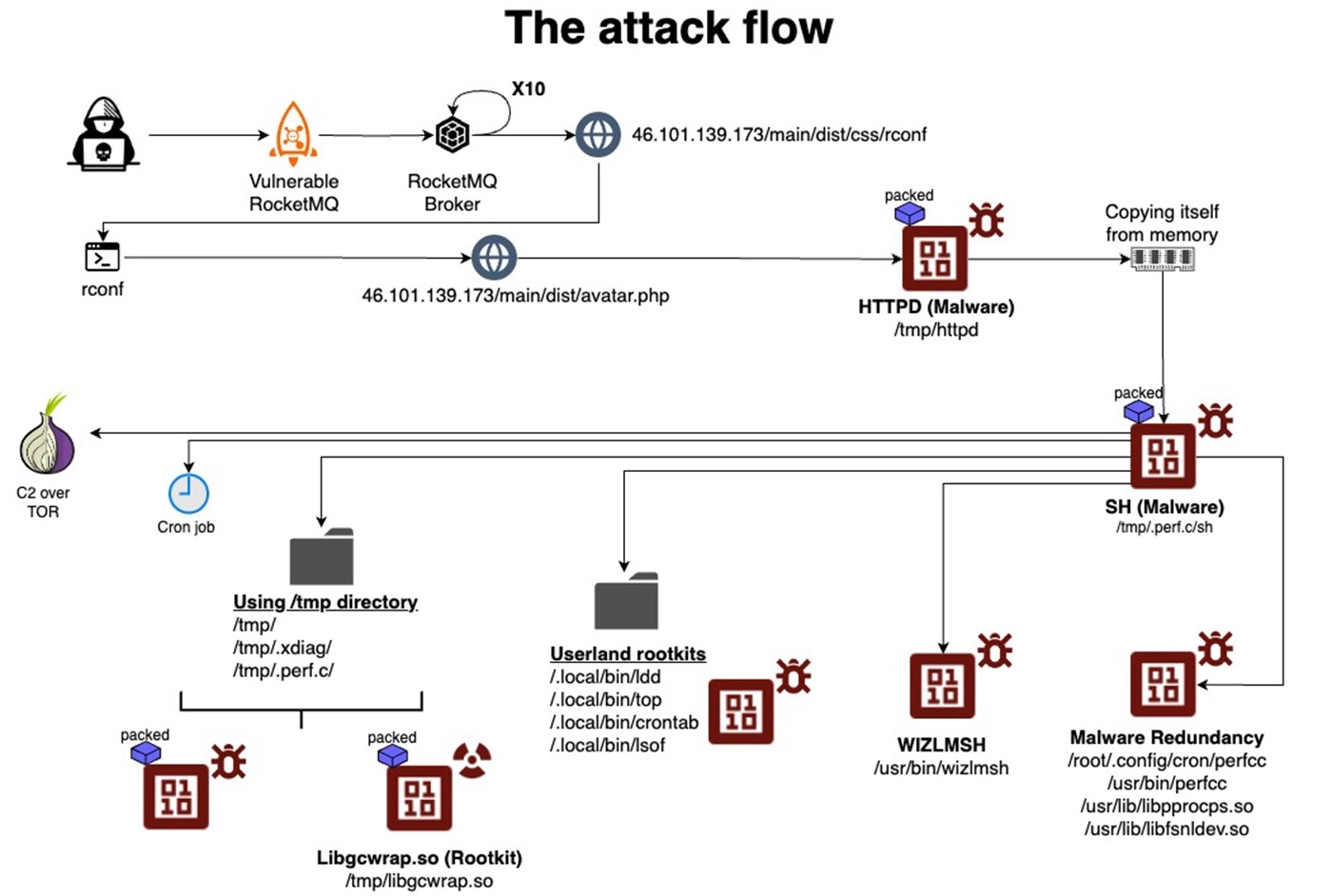

Perfctl exploite plus de 20 000 vulnérabilités et erreurs de configuration connues dans les serveurs Linux pour établir un accès permanent. Il utilise un rootkit pour se cacher et ne s’active que lorsque le serveur est inactif. La communication avec son infrastructure de commande et de contrôle (C&C) est gérée via un socket Unix et le réseau Tor.

L’évasion et la persévérance

Perfctl modifie les scripts système pour s’assurer qu’il s’exécute avant les charges de travail légitimes. Il se connecte à diverses fonctions d’authentification pour contourner les vérifications de mot de passe et suspend ses opérations s’il détecte une activité utilisateur. Les binaires de Perfctl sont compressés, dépouillés et chiffrés pour échapper à la détection.

La vulnérabilité exploitée : CVE-2021-4043

Perfctl utilise la vulnérabilité CVE-2021-4043 pour augmenter ses privilèges et obtenir un accès root. Il se propage ensuite sur le système infecté, se copie à plusieurs endroits et dépose des utilitaires Linux modifiés agissant comme des rootkits.

L’ampleur de l’attaque

Aqua Security a identifié trois serveurs de téléchargement utilisés dans les attaques et une série de sites Web compromis. Les attaquants utilisent des listes de fuzzing de traversée de répertoire pour rechercher les fichiers de configuration et les secrets exposés.

Que peut-on faire ?

Pour se protéger contre Perfctl, il est crucial de maintenir des configurations sécurisées sur les serveurs Linux et de corriger les vulnérabilités connues dès que possible. Les administrateurs système doivent auditer régulièrement leurs systèmes et surveiller le trafic réseau suspect.

Détail de l’article :

Aqua Security a récemment découvert un malware furtif appelé Perfctl qui cible activement les serveurs Linux depuis plus de trois ans, en passant entre les mailles du filet des mauvaises configurations et des vulnérabilités des serveurs. Ce malware sophistiqué a compromis des milliers de systèmes, en se concentrant sur des tactiques d’évasion et le détournement de ressources pour miner des cryptomonnaies. Voici ce que vous devez savoir sur cette famille de malwares qui passe inaperçue.

Table des matières

Comment fonctionne Perfctl

Perfctl exploite plus de 20 000 vulnérabilités et erreurs de configuration connues dans les serveurs Linux pour établir un accès permanent. Une fois à l’intérieur, il ne déclenche pas immédiatement d’alarme. Au lieu de cela, il fonctionne silencieusement, en utilisant un rootkit pour se cacher et ne s’active que lorsque le serveur est inactif. La communication avec son infrastructure de commande et de contrôle (C&C) est soigneusement gérée via un socket Unix et le réseau Tor, ce qui garantit que les commandes externes sont difficiles à tracer.

Une fois que le malware est à l’intérieur du système, il crée une porte dérobée, augmentant les privilèges et permettant à ses opérateurs de contrôler le serveur infecté à distance. À partir de là, Perfctl déploie des outils de reconnaissance, installe un mineur de cryptomonnaie et utilise un logiciel de détournement de proxy pour voler les ressources des systèmes compromis. Ses opérateurs déploient également des logiciels malveillants supplémentaires, faisant de ces serveurs infectés des terrains propices à des activités encore plus néfastes.

L’évasion et la persévérance sont la clé de la furtivité de Perfectl

Perfctl est conçu pour une seule chose : rester caché. Il modifie les scripts système pour s’assurer qu’il s’exécute avant les charges de travail légitimes, conservant ainsi son emprise sur le serveur. Il se connecte également à diverses fonctions d’authentification, ce qui lui permet de contourner les vérifications de mot de passe ou même d’enregistrer les informations d’identification, donnant ainsi aux attaquants un accès supplémentaire aux données sensibles. Le malware va même jusqu’à suspendre ses opérations s’il détecte une activité utilisateur, le rendant ainsi presque invisible pour les administrateurs.

Les binaires de Perfctl sont compressés, dépouillés et chiffrés et sont conçus pour échapper à la détection et à la rétro-ingénierie. Ses créateurs ont fait de gros efforts pour s’assurer que les mécanismes de défense traditionnels ne fonctionneront pas contre lui. Pour couronner le tout, Perfctl ne se contente pas de compromettre un système : il recherche activement d’autres malwares sur le serveur et tente de les éliminer, s’assurant ainsi qu’il est le seul malware en cours d’exécution sur le système.

La vulnérabilité : CVE-2021-4043 exploitée

L’un des points d’entrée critiques de Perfctl est une vulnérabilité connue : CVE-2021-4043. Il s’agit d’un bug de déréférencement de pointeur Null de gravité moyenne dans le framework multimédia open source Gpac. Perfctl utilise cette vulnérabilité pour augmenter ses privilèges, en essayant d’obtenir un accès root. Bien que le bug ait été récemment ajouté au catalogue des vulnérabilités exploitées connues de la CISA, il reste une cible pour ce malware en raison de son exploitation continue dans la nature.

Une fois que Perfctl a accès au système, il se propage sur le système infecté, se copie à plusieurs endroits et dépose même des utilitaires Linux modifiés, qui agissent comme des rootkits en espace utilisateur. Ces utilitaires masquent davantage ses opérations et permettent au cryptomineur de fonctionner en arrière-plan sans se faire remarquer.

L’ampleur de l’attaque

La portée de Perfctl est large, Aqua Security ayant identifié trois serveurs de téléchargement utilisés dans les attaques et une série de sites Web compromis. Les acteurs de la menace derrière Perfctl utilisent des listes de fuzzing de traversée de répertoire contenant près de 20 000 entrées pour rechercher les fichiers de configuration et les secrets exposés. Cela montre clairement que les attaquants ne s’appuient pas uniquement sur des vulnérabilités aléatoires, mais recherchent systématiquement des erreurs de configuration à exploiter.

Que peut-on faire ?

La découverte de Perfctl souligne l’importance de maintenir des configurations sécurisées sur les serveurs Linux et de corriger les vulnérabilités connues dès que possible. Les administrateurs système doivent régulièrement auditer leurs systèmes pour détecter toute activité inhabituelle, en particulier pendant les périodes d’inactivité, et surveiller le trafic réseau suspect qui pourrait indiquer la présence d’un rootkit ou d’un mineur de cryptomonnaie.

Étant donné la nature sophistiquée de Perfctl, les mécanismes de détection traditionnels peuvent ne pas suffire. Les organisations doivent envisager de mettre en œuvre des outils de détection des menaces avancés et des solutions de surveillance capables d’identifier des modèles inhabituels dans le comportement du serveur, même si le logiciel malveillant tente activement de se cacher.